К нам обратился системный администратор предприятия по производству химических добавок. Задача — провести внешний ИТ-аудит, чтобы оценить производительность и безопасность внешнего периметра существующей ИТ-инфраструктуры.

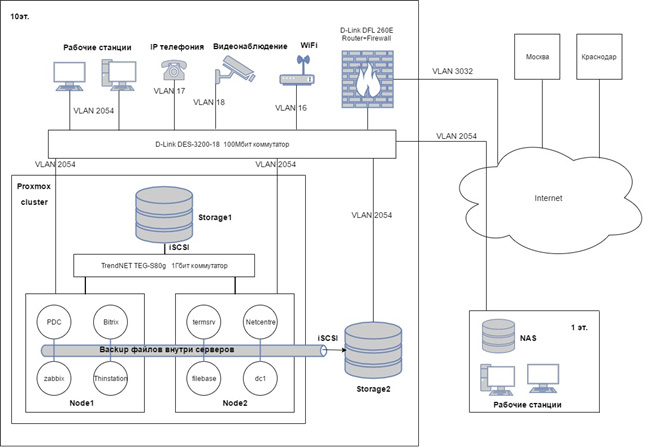

«Слепок» ИТ-инфраструктуры на момент обращения.

Ниже представлен фрагмент аналитической записки с выводами и рекомендациями.

В процессе ИТ-аудита предприятия выявлены следующие проблемы:

Производительность серверов:

- Интерфейсы для виртуальных жестких дисков на виртуальных машинах настроены как IDE. Эта устаревшая технология не позволяет поддерживать большие скорости при обращении системы к жесткому диску

- Сама скорость физического подключения недостаточна, ограничена устаревшим стандартом подключения виртуальных жестких дисков;

- Неправильно сконфигурированы процессоры у виртуальных машин.

Базовые службы — выявлены катастрофические проблемы в сфере информационной безопасности:

- Доступ к терминальному серверу открыт по порту терминального доступа для всего пространства адресов интернета;

- Операционная система терминального сервера — Windows2003, снятая с поддержки MicroSoft.

Для нее уже несколько лет не выпускаются обновления безопасности, такая конфигурация является большим изъяном в периметре безопасности. Это серьезная проблема, из-за которой можно потерять все данные, находящихся на сервере – то есть базы 1С. На терминальном сервере, с проблемами, описанными выше, развернут банк-клиент!

При проникновении квалифицированного злоумышленника высока вероятность увода денег через-банк-клиент.

На терминальном сервере, с проблемами, описанными выше, включены дефолтные учетные записи Администратор и Гость.

Это сильно упрощает проникновение извне методом bruteforce (подбор пароля).Между помещениями на этажах нет прямой связи, и внутрисетевой трафик проходит по коммуникациям провайдера. То есть все пакеты, в том числе и процессы аутентификации на сетевых ресурсах, включающие в себя логины-пароли пользователей, проходят через сторонние сети, которые не контролируются.

Внутрисетевой трафик на уровне провайдера можно перехватить, проанализировать, и используя связку логинов-паролей, используемых во внутрисетевой аутентификации, проникнуть на сервер 1С, опубликованный в интернете. Разрешение всем пользователям домена подключаться к доменному контроллеру в терминальном режиме.

Это возможность для рядовых пользователей попасть на сервер, который занимается управлением сетью и аутентификацией пользователей. Задачи резервного копирования на серверах с бизнес-информацией настроены, но резервное копирование происходит на диски, подключенные с помощью технологии ISCSI внутрь операционной системы и являющиеся для нее локальными.

Это значит, что при неавторизованном проникновении внутрь ОС, или при случайной ошибке во время административных работ или обслуживания эта информация может быть удалена. Не настроено периодическое резервное копирование средствами платформы виртуализации Proxmox на внешние ресурсы. Эти бекапы могли бы сильно увеличить вероятность и ускорить восстановление серверных систем при серьезных сбоях или успешной атаке. Не настроено теневое копирование на Windows-сервер ОС.

В случае серьезных проблем оно не спасает, но позволяет быстро восстановить случайно удаленный файл, или восстановить версию некорректно измененного документа. В совокупности эти проблемы позволяют квалифицированному злоумышленнику, используя уязвимости устаревшей операционной системы, сначала проникнуть на опубликованный сервер, а после — ПОЛНОСТЬЮ уничтожить информационную систему компании. Проблемы структурирования информации (на файловом сервере для большинства папок разрешен доступ всем пользователям к папкам всех отделов, на сервере 1С папка с базами не структурирована).

Подключение филиалов компании:

- Подключение филиалов компании к серверам в головном офисе напрямую по проброшенному терминальному порту;

- Соединение офисов на первом и на десятом этаже по нешифрованному каналу, логически находящемуся внутри локальной сети, но имеющем неконтролируемые промежуточные точки на стороне провайдера;

- Управляющий интерфейс платформы виртуализации находится в одной подсети с рабочими станциями и серверами, в том числе опубликованными в Интернете.

Наши рекомендации по исправлению проблем

Информационная безопасность

Безопасность периметра:

- Настройка шифрованных VPN-каналов из филиалов к головному офису;

- Настройка клиентских VPN-подключений для сотрудников, работающих удаленно;

- При невозможности организации прямой линии связи между первым и десятым этажом, нужно связать их между собой шифрованным VPN-каналом;

- Отключение общедоступного терминального порта с пробросом на сервер;

- Включение сервера в домен;

- Отключение дефолтных локальных учетных записей на серверах.

Сохранность данных:

- Обязательная настройка ежедневных резервных копий образов виртуальных машин средствами платформы виртуализации на сетевое хранилище данных;

- Вынос резервных копий пользовательских данных за пределы резервируемой операционной системы. Для этого возможно использовать сетевое хранилище данных, находящееся не в офисе;

- Недопустимо размещение двух разных типов резервного копирования (образов виртуальных машин и пользовательских данных) на одном физическом носителе;

- Нежелательно размещение самих данных и их резервных копий в одном помещении, желательно разнесение их по разным кабинетам или еще дальше.

Сегментирование IT-сервисов:

Вынести управляющую подсеть платформы виртуализации в отдельный VLAN, разрешить доступ к этому VLAN ограниченному числу рабочих станций, которым это необходимо.

Увеличение производительности

Необходимо оптимизировать настройки виртуальных машин. Для повышения дисковой производительности в данной конфигурации мы рекомендовали использовать для хранения дисков виртуальных машин исключительно локальные дисковые массивы самих нод кластера, подключенных по протоколу NFS.